“그동안 보안 투자를 많이 했는데, 왜 쉽게 대형 사고들이 발생할까요? 그 이유를 따라가다 보면 경계망 기반 보안 모델이 원인으로 많이 지목됩니다.”

로그프레소 양봉열 대표는 25일 <바이라인네트워크>가 서울 양재동 엘타워에서 개최한 ‘사이버보안 기술 전략 컨퍼런스 2025’에 참석해 ‘클라우드 SIEM(Security Information and Event Management)으로 시작하는 제로 트러스트 아키텍처 구축’을 주제로 발표했다.

보안 사고는 잊을만하면 터지고, 기업에 책임을 물어 과징금이 부과되는 경우도 많다. 예를 들어, 과징금 75억원이 부과됐던 사건을 보면 당연히 방화벽, IPS, VPN, DB 접근까지 많은 보안시스템을 설치해놨다. 그럼에도 사고는 터진다. 양 대표는 “없는 게 없을 정도로 보안시스템이 다 있는데도 불구하고, 관리자의 크리덴셜(신원 정보)이 유출된 상황에서 하필 VPN에 MFA(다단계 인증) 설정이 안돼 있어 고객 정보 수백만건을 쉽게 빼간 사건도 있다”고 설명하면서 아이덴티티 보안의 중요성을 강조했다. “허무하리만큼 크리덴셜 스터핑(신원 정보 탈취)로 사고난 케이스가 많다”는 것이다.

기존 경계망 기반 보안 모델의 약점에 대해 양 대표는 “한명만 뚫려도 내부를 휘젓고 다닐 수 있는 보안모델이기에 피싱, 악성코드 감염 등 한명이 공격되면 조직 전체가 위험에 빠지는 상황이 반복되고 있다”고 짚었다.

또 “로그프레소에서 수집하는 다크웹 크리덴셜만 해도 4000억건에 이른다”며 “암호 기반의 인증 체계는 끝났다고 보아야 하는 상황”이라고 진단했다.

양 대표가 제로 트러스트 아키텍처 세팅을 위해 강조한 건 신원 등 아이덴티티다. 그는 “아이덴티티에 대한 영역을 먼저 구축한 후 단말기, 네트워크, 시스템, 애플리케이션, 데이터 등 보안 레이어에서의 접근을 봐야 한다”며 “이후 가시성 및 분석과 자동화 및 통합이 기반이 돼 보안 상태를 평가할 수 있다”고 말했다. 특히 상대적으로 도입이 쉬운 네트워크 중심으로 많이 이야기되지만, 다른 레이어도 모두 중요하기 때문에 균형 있게 보안 시스템 도입해야 한다고 설명했다.

신원 기반 접근 제어가 업무 자체를 줄여준다고도 강조했다. 양 대표의 설명에 따르면 신원 기반 접근 제어를 기존 경계 기반 접근 제어 모델과 비교했을 때, 조직원의 업무 변경과 애플리케이션과 서비스 구성 변화 등에서도 IP 기반으로 역산하면 쉽게 보안 정책을 관리할 수 있다. 또 로그 등이 정확하게 나오기 때문에 상위 기관 감사 시에도 업무 자체가 줄어드는 효과 등이 있다고 설명했다.

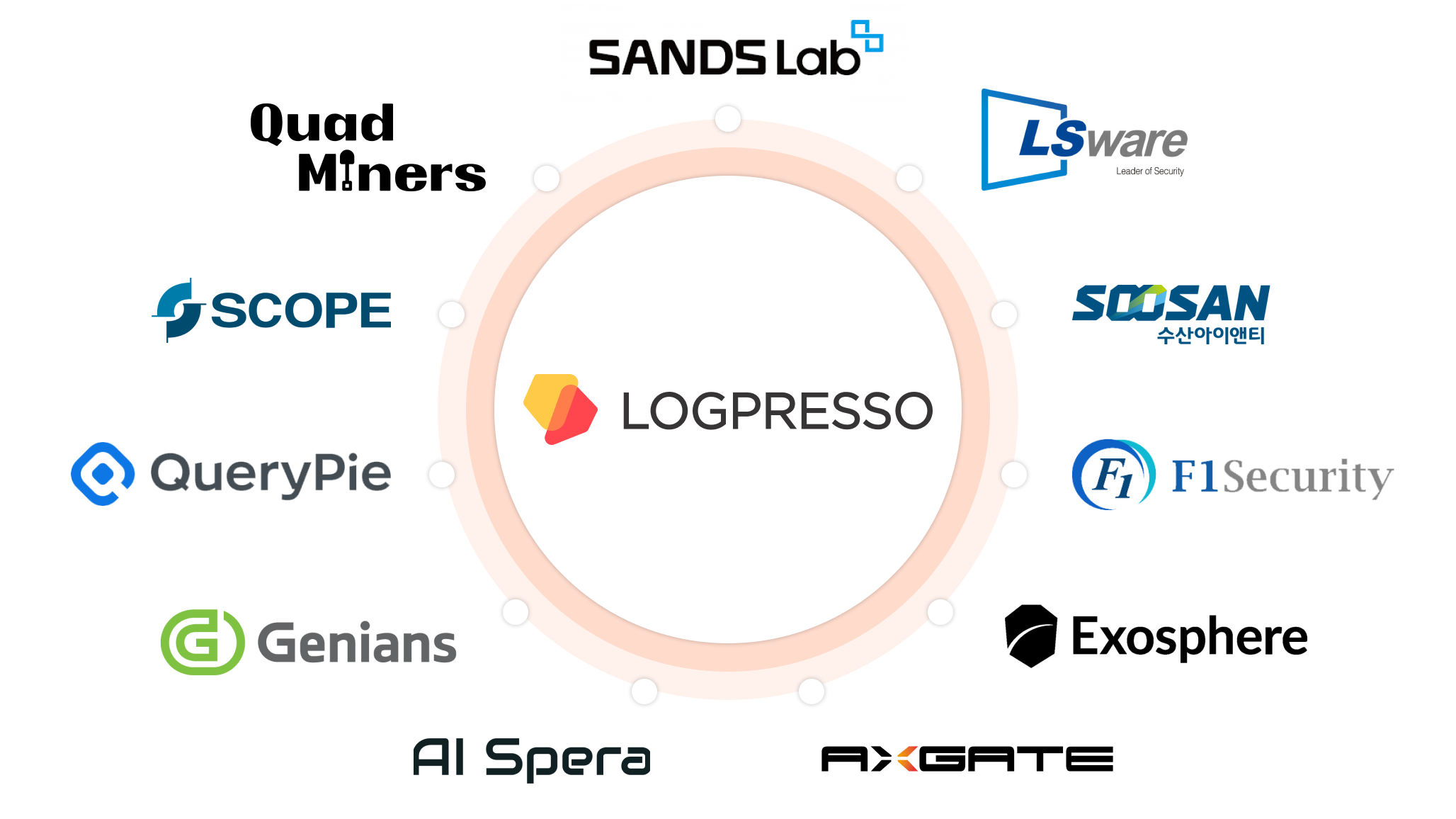

양 대표는 제로 트러스트 아키텍처 구축에서 SIEM이 핵심적인 역할을 한다고 말했다. 그는 “보안 현황을 정확하게 평가하고 IAM을 통해 조건부로 접속할 수 있도록 통제하는 게 SIEM의 역할이다”며, “SIEM의 상호 운용성, 얼마나 커버리지를 갖고 있느냐가 중요하다”고 했다. 로그프레소 경우 200개 이상 앱을 연동해, 각 솔루션의 API를 확장된 쿼리 명령어 형태로 지원, 기능을 자동으로 확장한다.

제로 트러스트 아키텍처 도입에 대해 양 대표가 꼽은 3가지 핵심 질문은 ▲누가, 어떤 리소스에 접근하고 있는가 ▲세밀한 접근 제어가 가능한가 ▲신뢰성을 지속 검증할 수 있는가다.

또 양 대표는 “경영진의 의지”를 보안의 중요한 지표로 꼽았다. 보안에 대한 예산을 제대로 책정하는 것에서 ‘반드시 해야 한다’는 의지를 표명할 수 있으며, 보안 솔루션을 담당하는 자에게 적정한 권한 위임 등이 필요하기 때문이다.

이날 양 대표가 예시로 든 제로 트러스트 도입 시나리오 중 하나는 VPN의 대체다. 그는 “VPN 대체를 추천하는 이유는, 제로트러스트 도입 시 보호대상을 정하고 트래픽 흐름을 이해해야 하는데 대부분 VPN 트래픽이 어디서 들어오고 접속하는지 알기 때문”이라며, “(VPN을 사용했던 경험을 토대로) 이후 ZTNA로 갈 때 마이그레이션이 가능하다는 것을 이해하고 이후 확장하는 단계로 갈 수 있다”고 말했다. 이 외에도 ▲클라우드 마이그레이션 시 제로 트러스트 이행 ▲데브옵스 관련 제로 트러스트 도입 ▲관리자 대상 제로 트러스트 도입 등을 제안했다.

기사 원문 보기